El mes pasado WikiLeaks reveló una serie de documentos secretos de la CIA que muestran que los routers para el hogar de 10 fabricantes pueden convertirse en puntos de escucha encubierta para monitorizar tráfico e infectar a otros dispositivos conectados. Entre las marcas afectadas están muchas de las más conocidas y utilizadas, como Linksys, DLink o Belkin.

El mes pasado WikiLeaks reveló una serie de documentos secretos de la CIA que muestran que los routers para el hogar de 10 fabricantes pueden convertirse en puntos de escucha encubierta para monitorizar tráfico e infectar a otros dispositivos conectados. Entre las marcas afectadas están muchas de las más conocidas y utilizadas, como Linksys, DLink o Belkin.

El código malicioso, denominado CherryBlossom, permite a la agencia de inteligencia de EEUU infectar routers incluso en remoto y aunque tengan establecida una clave fuerte. El código, basado en Linux, se puede ejecutar en al menos 25 modelos de router, aunque hay estimaciones de que con pequeños cambios podría ejecutarse en 100 modelos más.

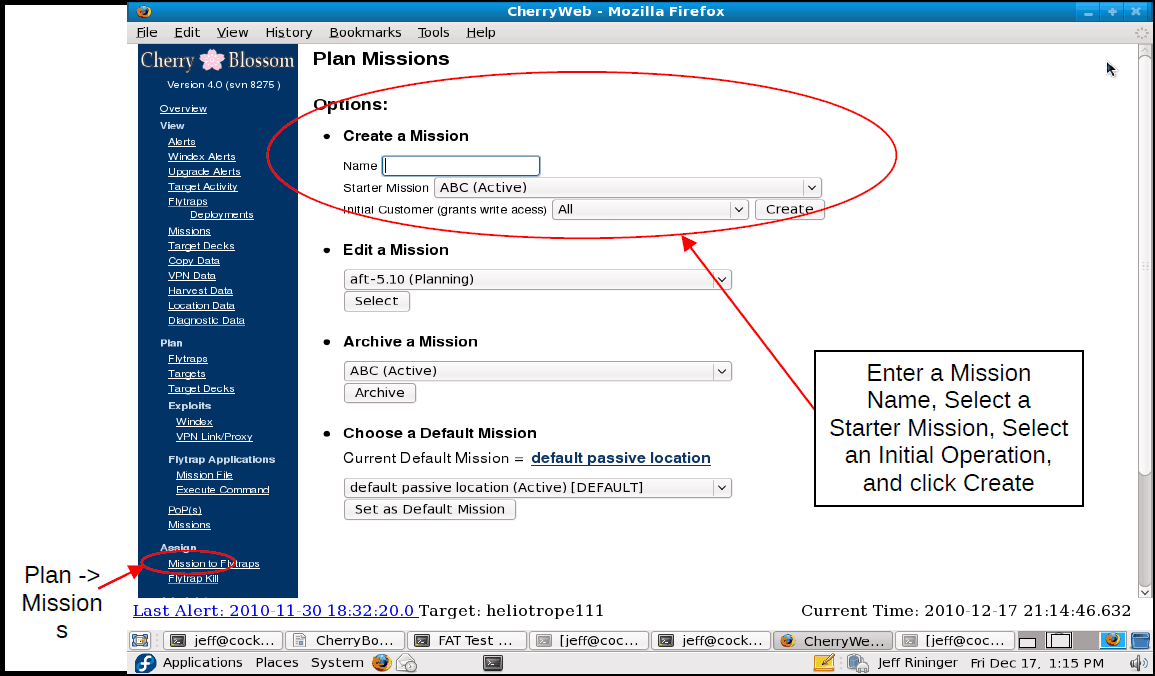

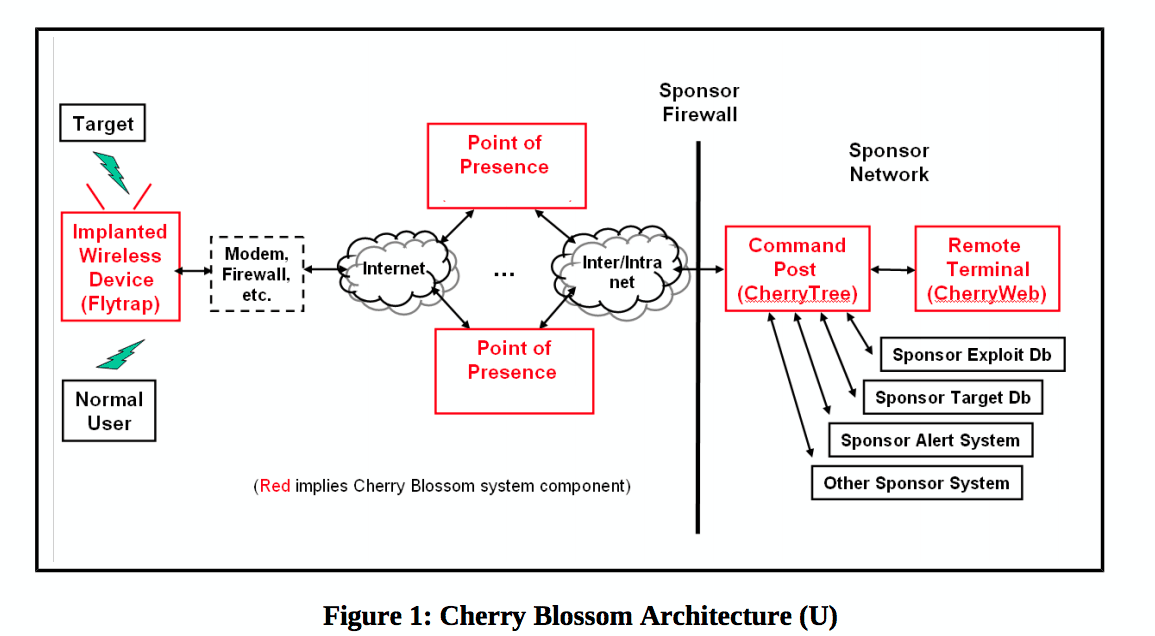

La "guía de usuario" de 175 páginas del sistema malicioso habla de cómo, una vez instalado, convierte al router en lo que denominan una "trampa para moscas" (Fly trap) que se comunica periódicamente con un servidor de la CIA para informar del estado del dispositivo e información de seguridad, que se almacena en un log. El servidor a su vez le envía "misiones", que son tareas específicas a realizar por el dispositivo infectado, aunque también es posible conectarse vía Web (por parte de la CIA, claro) para ver el estado, encomendarle nuevas "misiones" y realizar la administración del sistema infectado.

Las misiones en cuestión, pueden enfocarse en una determinada IP o rango de IPs o direcciones MAC físicas, pero también en direcciones de correo electrónico, nombres de usuario de chats o números específicos de VoIP, para copiar parte o la totalidad del tráfico dirigido a ellas. También puede establecer una VPN para dar acceso a todos los equipos de la red privada, espiando el tráfico interno y no solo el de Internet.

Mientras tanto el router funciona con normalidad, por lo que nadie nota nada anormal.

Todas las comunicaciones entre los routers infectados y los servidores de la CIA se realizan de modo cifrado y autenticado, y para ocultarlo de posibles inspecciones de tráfico y sistemas de protección, la información se envía en forma de cookies dentro de peticiones de imágenes, las cuales el servidor de destino devuelve, por lo que todo parece tráfico normal.

Aunque existen otros muchos tipos de ataques similares, que toman el control de routers, el caso de la CIA es especialmente importante no solo por las implicaciones que tiene, sino por la elevada especialización y facilidad de uso del sistema que utilizan. Se estima que han estado penetrando en las redes de gobiernos y de multinacionales de todo el mundo durante años.

Por suerte WikiLeaks solo ha liberado la documentación y los detalles de funcionamiento, pero no los ejecutables o el código fuente, que podrían permitir a atacantes maliciosos de todo el mundo sacarle partido a estas herramientas gubernamentales para sembrar el caos, como ya pasó con el famoso Ransomware WannaCry no hace mucho.

Cada vez está más claro el camino que están tomando el espionaje y las guerras del futuro. Incluso las comerciales. Y debemos protegernos como países y como empresas, pero poco se puede hacer contra un gobierno con recursos casi ilimitados para estas cuestiones.