Puede que te suene el nombre de un banco llamado N26. Se trata de una de estas nuevas empresas denominadas "Fintech" (tecnológicas en el sector financiero) que están llamadas a acabar con el poderío de los bancos tradicionales. Basado en Alemania, en 2016 logró una licencia de operador bancario para toda Europa y recibió 40 millones de dólares de financiación, contando entre sus inversores con el inefable Peter Thiel. Con su promesa de "Abrir una cuenta en Alemania en menos de 8 minutos" ha ganado más de 250.000 clientes por todo el continente, incluyendo muchos miles en España.

El caso es que a una entidad financiera, aunque sea virtual, se le presupone unos niveles de seguridad muy por encima de lo convencional. Dado que manejan tu dinero y con él la parte más importante de tu privacidad, no se pueden permitir programar siguiendo los mismos estándares que cualquier start-up.

N26 parece que no se lo tomó tan en serio como debiera y el año pasado, Vincent Haupert, un investigador de la Universidad de Erlangen-Nuremberg, pudo destrozar por completo la seguridad de las aplicaciones móviles de la entidad.

Para ello se basó en numerosos problemas de seguridad que presentaba tanto la aplicación móvil, la infraestructura y el diseño de las APIs del banco, y consiguió controlar por completo todos los procesos de la entidad, entre otras cosas:

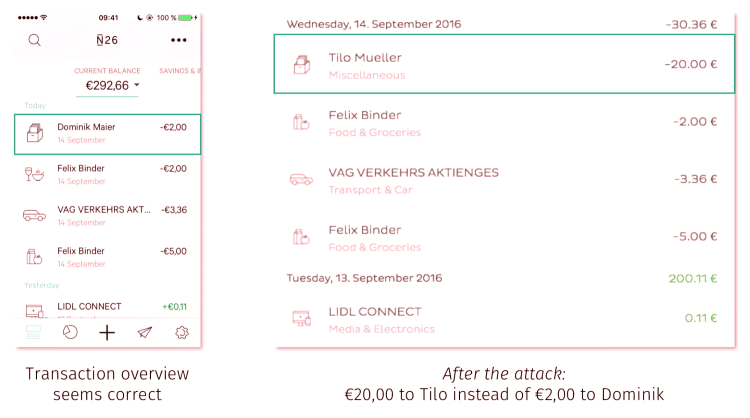

- Manipular en tránsito las transacciones para, por ejemplo, transferir dinero de una cuenta a otra falseando las cantidades de modo que, por ejemplo, tú transferías 1 € y la otra persona recibía 20€ generados de la nada.

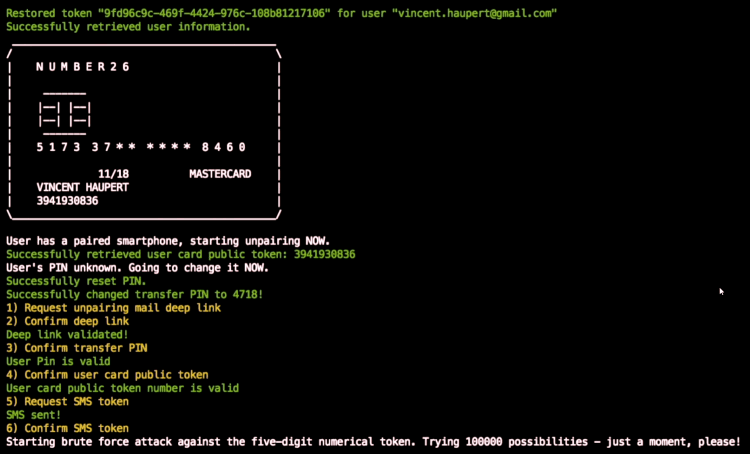

- Desvincular un móvil de una cuenta sin tener acceso al móvil, cambiar los datos de verificación y luego vincular de nuevo la cuenta a otro móvil diferente. de hecho construyó un script para automatizar el proceso.

- Averiguar miles de usuarios que tenían cuenta en el banco, siendo susceptibles de ser atacadas de esta manera. Pudiendo probar además miles de claves por minuto para entrar por fuerza bruta sin que saltase ninguna alarma en el banco.

- Poder enviar dinero desde móviles iOS bloqueados, sin que nadie lo notase incluso haciendo centenares de transferencias en un minuto.

- Conseguir dinero de cuentas que no tenían saldo, pudiendo dejar al cliente un saldo negativo de hasta 2.000€, por lo que no estabas a salvo incluso aunque no utilizases la cuenta.

- Etc.... 😱

De hecho no consiguió más porque su responsable de departamento no le dejó probar el pishing que quería intentar porque era ilegal 😉

Vincent reveló todos los problemas a la empresa en septiembre del año pasado e incluso les dio formación para subsanarlos. Cuando ya todo estaba arreglado impartió una conferencia en el Chaos Computer Congress alemán justo antes de fin de año.

La charla (en inglés) dura tan solo 27 minutos, pero de veras que es muy interesante, aparte de divertida. Te recomendamos que la veas pues es también educativa sobre lo que no se debe hacer:

Lo más preocupante es que las aplicaciones móviles de N26 no solo son las que utilizan para su actividad, sino que además las comercializan para que las puedan utilizar otros bancos, como por ejemplo Yomo, del grupo alemán Sparkasse, donde nadie parece que hiciera ninguna auditoría de seguridad antes de comprarla.

Actualmente todas estas vulnerabilidades parecen estar subsanadas. De todos modos la cuestión es que, como hemos dicho en muchas ocasiones aquí, la seguridad es una materia primordial en cualquier aplicación, pero si eres una FinTech o una empresa relacionada con las finanzas, entonces muchísimo más.

En este caso la mayor parte de las vulnerabilidades podrían haber sido subsanadas simplemente usando el anclaje de certificados (Certificate Pinning: en el enlace anterior tienes información muy interesante de cómo hacerlo en varios lenguajes) e implementando un firewall de aplicaciones para detectar llamadas anómalas al servicio. Además deberían implementar mejor la autenticación de doble factor y replantear su API (recordáis lo importantes que son) ya que mostraba demasiada información en las respuestas.

¡Ouch!