Existe un dicho muy conocido que dice "Quien roba a un ladrón, cien años de perdón". Pero ¿qué pasa con el que hackea a un "cracker"?.

Existe un dicho muy conocido que dice "Quien roba a un ladrón, cien años de perdón". Pero ¿qué pasa con el que hackea a un "cracker"?.

En los últimos días en los entornos de seguridad no se habla de otra cosa: alguien ha hackeado los sistemas de la infame empresa Hacking Team y ha liberado (de momento) 400MB de información extraída de sus servidores. En esta información hay de todo: listas de clientes, emails de todo el personal, detalles de contraseñas... Ha sido devastador para esta empresa italiana de 50 personas.

Pero ¿quiénes son Hacking Team y por qué los odia todo el mundo?. Dos de sus fundadores son los que crearon hace 14 años el mítico software Ettercap. Esta aplicación, todavía actualizada, es capaz de crear ataques de tipo "Man in the Middle" para interceptar todo tipo de información en redes e incluso descifrarla, diseccionando los protocolos. Con ella es posible conseguir todo tipo de información personal, incluso contraseñas en redes bajo nuestro control. En 2003 se unieron a David Vincenzetti, orto experto en seguridad que además tiene visión de negocio, y del que es difícil encontrar información útil en Internet (salvo su perfil de LinkedIn y poco más) ya que ha borrado entradas en Google gracias a las leyes de derecho al olvido.

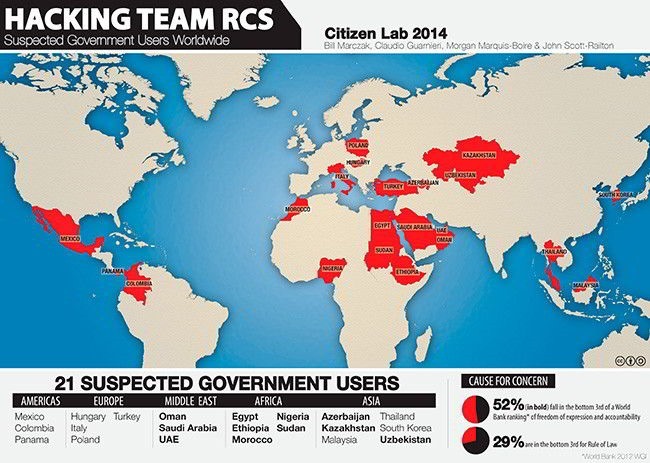

Hacking Team vende herramientas de vigilancia e interceptación a todo tipo de gobiernos y agencias gubernamentales. En su página indican que solo venden a gobiernos aprobados por los EEUU, la Unión Europea, la ONU, la OTAN y el ASEAN. Pero desde hace años se sospecha que venden este tipo de tecnología a gobiernos que abusan de los derechos humanos y que lo utilizan para vulnerar los derechos de los ciudadanos, localizar y represaliar a disidentes y personas contrarias al régimen, etc... Reporteros sin Fronteras lleva años acusándolos de facilitar el espionaje de periodistas y les llama directamente "los enemigos de Internet". Y el Citizen lab de la universidad de Toronto lleva años informando de sus desmanes y de los gobiernos que, supuestamente, usaban sus herramientas:

Disponen de herramientas para interceptar todo tipo de información en Internet dentro de las redes nacionales, pueden infectar y controlar remotamente ordenadores, infectar móviles para interceptar llamadas y mensajes, espiar comunicaciones de Skype... Incluso se sospecha que tienen software para crear pruebas falsas para inculpar a personas. Eso en manos de cualquier gobierno es un peligro, pero en manos de gobiernos totalitarios o flagrantemente hostiles con los derechos humanos o civiles... es algo que no debería ocurrir.

Tal es su peligro que son considerados por muchos directamente como vendedores de armas, no solo como unos simples "crackers".

El anuncio de su empresa (que es bastante bueno, por cierto) da miedo si pensamos a quien va dirigido:

Ahora, con toda la información que se ha liberado desde su ataque, se sabe que han vendido a países que siempre habían dicho que no iban a vender. Se sabe cuánto les han pagado, cuándo les caducaban las licencias... Un montón de información que los está hundiendo, y que ha liberado Wikileaks y que se puede descargar por completo de Internet.

Entre sus clientes se encuentran, supuestamente, el Centro Nacional de Inteligencia español (CNI, algo así como la CIA de aquí), así como la Policía Nacional, que les habrían comprado módulos de infección remota de móviles, software para atacar y controlar remotamente sistemas, así como bases de datos de "Exploits" de tipo "Zero Day" (es decir, que no se han notificado aún al fabricante y están sin parchear). También tienen sus sistemas países Latinoamericanos como México, Chile, Colombia, Ecuador... Lo más preocupante es que los tengan países como Sudán, Azerbaiyán, Kazajistán, Rusia, Bahréin...

Debido a la información liberada, se sabe también que todo su software tiene puertas traseras para poder acceder sin conocimiento de esos gobiernos, y lo que es peor, que el software instalado en algunos equipo se puede identificar (fingerprint) y por lo tanto localizar, con el peligro que ello supone. Aunque niegan la brecha de seguridad que han tenido, lo cierto es que han pedido a todos sus clientes que dejen de utilizar su software, y de hecho lo han detenido unilateralmente.

A raíz de la brecha de seguridad tenemos incluso acceso al código fuente de muchas de sus herramientas, directamente desde GitHub. Además se ha descubierto que no siguen las más mínimas reglas de seguridad que debiera seguir cualquiera, y más una empresa como esta: no cifran las claves ni otra información sensible, dan acceso total a sus datos a administradores de red que llevan poco tiempo en la empresa, hacen declaraciones por escrito en correos internos que no se saben...

La empresa lleva días en un caos total y son muchos los que piensan que esto supondrá su cierre, de lo cual muchas personas se alegran.