No ha sido fácil hacer una selección de los virus informáticos que más daño han causado estos últimos años, de hecho nos hemos visto obligados a dejar fuera algunos especialmente malignos como Nimda (2001), Sasser (2004) o Zeus (2009) para no hacer el post interminable. Aquí os dejamos con los que nosotros consideramos unos de los más perjudiciales:

No ha sido fácil hacer una selección de los virus informáticos que más daño han causado estos últimos años, de hecho nos hemos visto obligados a dejar fuera algunos especialmente malignos como Nimda (2001), Sasser (2004) o Zeus (2009) para no hacer el post interminable. Aquí os dejamos con los que nosotros consideramos unos de los más perjudiciales:

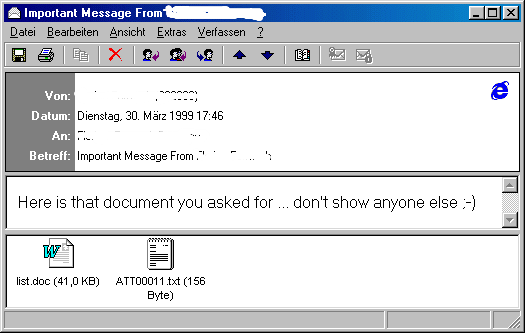

Melissa (1999)

El virus Melissa fue creado por David L. Smith en 1999 quien se había enamorado de una bailarina de topless de Florida llamada Melissa. Al ser capturado por el FBI confesó que no esperaba haber tenido tal repercusión (afectó a un 20% de ordenadores en todo el mundo y causó unas pérdidas de 80 millones de dólares).

Este virus se podía enviar así mismo por correo electrónico desde Microsoft Outlook 97 o 98, a los primeros 50 contactos de la libreta de direcciones. El virus estaba dentro de un archivo llamado "List.doc", que decía contener una lista de contraseña con las que se permitía el acceso a 80 sitios web pornográficos.

Aunque David L. Smith fue condenado a cumplir 10 años de cárcel, salió tras cumplir 20 meses en prisión y pagar una multa de 5.000 dólares.

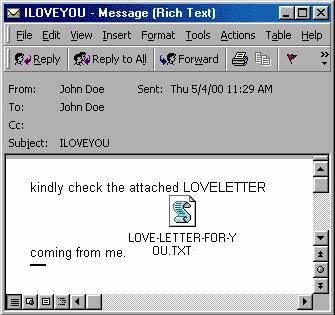

ILOVEYOU (2000)

Este virus de gusano apareció el 4 de mayo de 2000. El virus se presentó en un principio en forma de mensaje de correo con el asunto "ILOVEYOU" y un archivo adjunto con el nombre "LOVE-LETTER-FOR-YOU.TXT.vbs", que al ser abierto, infectaba el ordenador y se auto enviaba a las direcciones de correo que el usuario tuviera en su agenda de direcciones.

Este virus de gusano apareció el 4 de mayo de 2000. El virus se presentó en un principio en forma de mensaje de correo con el asunto "ILOVEYOU" y un archivo adjunto con el nombre "LOVE-LETTER-FOR-YOU.TXT.vbs", que al ser abierto, infectaba el ordenador y se auto enviaba a las direcciones de correo que el usuario tuviera en su agenda de direcciones.

Comenzó en Filipinas y le bastó un solo día para propagarse por todo el mundo, infectando Hong Kong, Europa y luego los Estados Unidos. El virus se propagó rápidamente por todo el mundo. El 13 de mayo de 2000 se habían informado de 50 millones de infecciones globalmente, cifra que representaba al 10 por ciento del total de ordenadores con conexión a Internet en esa época. El virus atacó al Parlamento Británico, El Pentágono, la CIA, y las grandes empresas.

Onel de Guzmán, estudiante del Colegio de Computación AMA en Manila, confesó haber creado el virus como aplicación de su tesis: una guía sobre cómo robar códigos secretos a través de Internet y cómo introducirse en un ordenador ajeno y tomar su control.

Pese a que en un principio la Oficina Nacional de Investigaciones (NBI) imputó cargos a Guzmán tomando como base la Ley Normativa sobre Instrumentos de Acceso, el 21 de agosto la justicia de Filipinas los desestimó todos, puesto que esta Ley no se aplicaba a la intrusión en los ordenadores. De hecho, en ese momento Filipinas carecía de leyes sobre delitos informáticos, y por lo mismo, a Guzmán se le retiraron todos los cargos.

Code Red (2001)

Este virus de gusano debe su nombre al sabor favorito del refresco (Code Red Mountain Dew) que bebían a todas horas sus creadores.

El 19 de julio, el gusano Code Red infectó más de 250.000 sistemas en sólo 9 horas. ¿Cómo? Buscaba en Internet la existencia de cualquier sistema vulnerable, en este caso equipos con plataformas Windows NT o 2000 en las que se ejecutaba IIS de Microsoft, y los infecta creando una copia de sí mismo.

El 19 de julio, el gusano Code Red infectó más de 250.000 sistemas en sólo 9 horas. ¿Cómo? Buscaba en Internet la existencia de cualquier sistema vulnerable, en este caso equipos con plataformas Windows NT o 2000 en las que se ejecutaba IIS de Microsoft, y los infecta creando una copia de sí mismo.

El gusano se extendía aprovechando una vulnerabilidad muy común conocida como "buffer overflow" (desbordamiento de búfer), en el archivo IDQ.DLL. Lo que hacía era usar una larga cadena de caracteres repetidos 'n' veces hasta conseguir que se desbordase el búfer, permitiendo al gusano ejecutar código propio e infectar a la máquina que había sido atacada.

Al parecer el objetivo el objetivo de Code Red era infiltrarse en tantos servidores IIS como fuera posible para luego realizar un ataque DDoS (Distributed Denial Of Service, Denegación de Servicio Distribuida) contra la web de la Casa Blanca, con el fin de paralizar su presencia en Internet. La Casa Blanca evitó el virus simplemente cambiando la dirección IP del servidor objeto de ataque (se ve que habían ido contra la IP y no contra el dominio :-?).

Uno de los puntos fuertes de este virus era que residía en la memoria del sistema y no quedaba nada registrado en el disco duro por eso los antivirus no lo detectaban.

FOTO: MTN Dew por Mike Mozart bajo licencia CC BY 2.0

Sobig.F (2003)

En el año 2003 los expertos le concedieron el premio “al troyano más rápido de la historia”.

Un portavoz del grupo de seguridad estadounidense MessageLabs afirmó que detectaron dicho virus en 1 de cada 17 correos electrónicos que estaban analizando, cuando la propagación habitual de un virus de correo electrónico es de 1 a 150 en dicho país. En España se calcula que 8 de cada 100 e-mails fueron infectados.

Entre sus víctimas, se estiman que 2 millones de PCs se infectaron, destacando la compañía aérea Air Canada, el colapso del tráfico de mercancías de Washington DC, y la ralentización de los sistemas de numerosas empresas, algunas muy punteras en tecnología como Lockheed Martin. Se gastaron alrededor de 37.000 millones de dólares en recuperar todos los equipos infectados.

Sobif.F era la sexta versión de un virus lanzado en enero de ese mismo año. Se recibía por email como un adjunto y al abrir dicho adjunto se propagaba a través del correo electrónico utilizando su propio motor SMTP. Recolectaba direcciones de email, las cuales eran posibles futuras víctimas.

MyDoom (2004)

En abril de 2004 TechRepublic afirmó que MyDoom.B era el peor virus que nunca había estallado, y no es de extrañar por qué. El gusano aumentó el tiempo medio de carga de las páginas de Internet en un 50%, impidió que los antivirus se pudiesen actualizar correctamente, y puso en marcha un ataque de denegación de servicio sobre Microsoft.

Este virus destronó al anterior (Sobif.F) superando todos los récords de propagación, ya que se encontró en 1 de cada 12 correos. Este virus se propagó no solo a través del email sino también de las redes P2P.

Se estima que limpiar todos los equipos infectados por MyDoom tuvo un coste de alrededor de 40.000 millones de dólares.

Storm Trojan (2007)

Storm Trojan es un malware que se distribuía también a través de correo electrónico. Tan sólo tres días después de su lanzamiento en enero de 2007 representaba ya el 8% de todas las infecciones mundiales.

Este troyano creaba una red de ordenadores "zombis" que se podía controlar remotamente por parte de sus creadores. En septiembre de 2007 se estimó que la red de bots zombies de Storm tenía hasta 50 millones de sistemas. Fuentes mucho más conservadores afirmaban que el número de sistemas comprometidos fue de "tan solo" entre 250.000 y 1 millón.

La red de zombis se utilizó para una amplia variedad de actividades criminales: fraude bancario, hurto de identidad y otros ciber-crímenes. Todavía no han sido identificados sus creadores ni sus controladores.

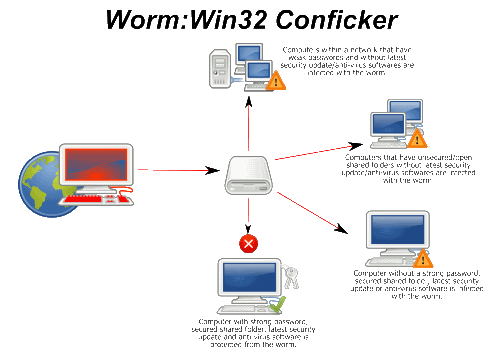

Conficker (2008)

El gusano Conficker (alias Downup, Downadup, Kido), detectado por primera vez en diciembre de 2008, fue diseñado para deshabilitar los programas antivirus de los ordenadores infectados y las actualizaciones automáticas de firmas de virus.

Conficker se extendió rápidamente a numerosas redes de ordenadores importantes, entre ellos los de las fuerzas armadas alemanas, inglesas, y francesas, y, causando 9.000 millones de dólares en daños y perjuicios.

El gusano se propagaba a sí mismo principalmente a través de una vulnerabilidad de desbordamiento de búfer del servicio "Server" de Windows. A pesar de que dicha vulnerabilidad ya estaba resuelta por Microsoft desde un mes antes (en octubre de 2008) la mayoría de los organismos de seguridad no lo consideraron una seria amenaza, pero no contaron con la falta de disciplina de los usuarios a la hora de actualizar sus equipos (o no tenían las actualizaciones automáticas). Un clásico.

Dos meses después de su lanzamiento (en enero de 2009), 9 millones de ordenadores estaban infectados con alguna de sus variantes.

Stuxnet (2009)

Stuxnet es uno de los primeros virus ideados para la guerra cibernética, y auspiciado por los gobiernos. Creado en un esfuerzo conjunto entre Israel y los EE.UU., el objetivo de Stuxnet eran los sistemas de enriquecimiento de uranio en Irán.

Este virus infectó a las máquinas que se encargan de controlar el giro de las centrifugadoras nucleares, haciéndolas girar hasta romperlas. Al mismo tiempo proporcionaban información falsa sobre las operaciones que se estaban realizando, para que no se detectaran.

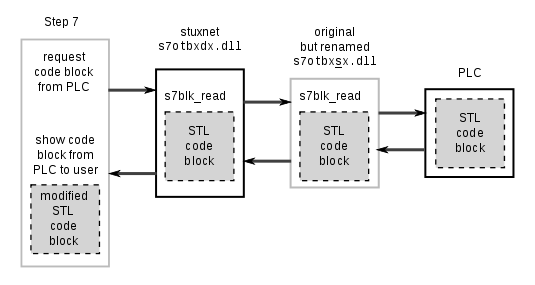

Es el primer gusano conocido que espía y reprograma sistemas industriales, en concreto sistemas SCADA de control y monitorización de procesos. Stuxnet es capaz de reprogramar PLCs (Controladores Lógicos Programables) y ocultar los cambios realizados. También es el primer gusano conocido que incluye un rootkit para sistemas PLC.

Cryptolocker (2014)

CryptoLocker es una forma de "ransomware" (software que secuestra tus archivos) que se distribuye de varias formas, siendo la más común en forma de archivo adjunto en un correo electrónico.

Una vez activado, este malware cifra ciertos tipos de archivos almacenados en discos locales y en unidades de red usando criptografía de clave pública RSA, guardándose la clave privada en los servidores del malware.

Una vez realizado el cifrado muestra un mensaje en pantalla, en el cual ofrece descifrar los archivos afectados, si se realiza un pago antes de una fecha límite (a través de Bitcoins), y menciona que la clave privada se destruirá en el servidor, y que será imposible recuperarla si la fecha límite expira. El rescate exigido es de 300 euros o dólares. Una vez que el plazo expira, los operadores de Cryptolocker te ofrecen la posibilidad de hacer el pago a través de un servicio en línea, en este caso el coste se multiplica por diez.

Aunque el programa en sí es muy fácil de eliminar, una vez que cifra los archivos imposible descifrarlos sin la clave.

Su creador es el ruso de 31 años Evgeniy Bogachev, por el cual el FBI ofrece una recompensa de 3 millones de dólares sobre cualquier pista sobre su paradero.

Y tú ¿has tenido la desgracia de ser infectado por alguno de estos? ¿Y por algún otro de los famosos que no hayamos incluido?