ATENCIÓN: este contenido tiene más de 2 años de antigüedad y, debido a su temática, podría contener información desactualizada o inexacta en la actualidad.

ATENCIÓN: este contenido tiene más de 2 años de antigüedad y, debido a su temática, podría contener información desactualizada o inexacta en la actualidad.

Debido a la naturaleza abierta de Android, los hackers lo tienen relativamente fácil a la hora de crear malware para esta plataforma. Por suerte, los ingenieros de Google trabajan las veinticuatro horas para intentar asegurarse de que Android permanece libre de software malicioso. De hecho, la empresa ha detallado exactamente cómo mantiene el malware lejos de la Google Play Store y de Android, incluso cuando ese malware intenta contra-atacar, como veremos enseguida.

Debido a la naturaleza abierta de Android, los hackers lo tienen relativamente fácil a la hora de crear malware para esta plataforma. Por suerte, los ingenieros de Google trabajan las veinticuatro horas para intentar asegurarse de que Android permanece libre de software malicioso. De hecho, la empresa ha detallado exactamente cómo mantiene el malware lejos de la Google Play Store y de Android, incluso cuando ese malware intenta contra-atacar, como veremos enseguida.

Una solución de seguridad incluida en todos los dispositivos con Google Play es "Verify Apps". Esta característica trata de comprobar si hay aplicaciones potencialmente dañinas (conocidas en la jerga como "PHA") en los dispositivos. Si se encuentra una PHA, Verify apps advierte al usuario y le permite desinstalar la aplicación (puedes averiguar qué apps han sido verificadas en tu móvil, tal y como te explican aquí).

Sin embargo, en ocasiones los dispositivos dejan de consultar el servicio Verify Apps. Esto puede ocurrir por un motivo no relacionado con la seguridad, como que el usuario compra un teléfono nuevo, pero en otras ocasiones podría significar algo más preocupante. Cuando un dispositivo deja de comprobar Verify apps, se considera Dead or Insecure (DOI). Una aplicación con un porcentaje suficientemente alto de dispositivos DOI que la descarguen se considera una aplicación DOI. Google usa la métrica DOI junto con los otros sistemas de seguridad para ayudar a determinar si una aplicación es una PHA y tratar de proteger a los usuarios de Android. Además, cuando descubren vulnerabilidades, parchean el sistema operativo a través del sistema de actualizaciones de seguridad.

El equipo de seguridad de Android investiga las mejores maneras de identificar aquellas razones relacionadas con la seguridad que hacen que los dispositivos dejen de funcionar, de forma que puedan identificar malware e impedir que suceda en el futuro.

Identificando aplicaciones DOI

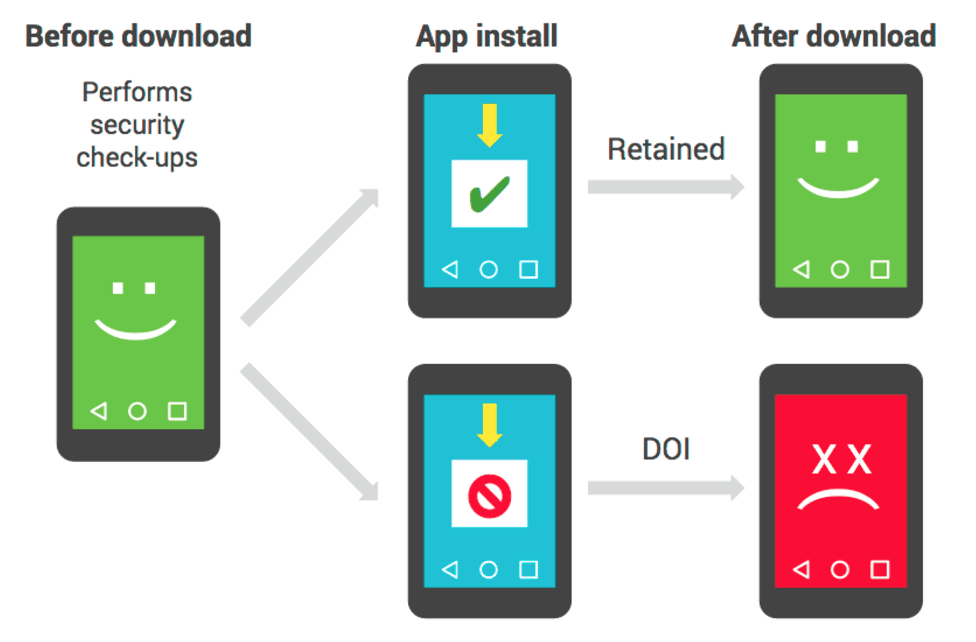

El equipo de seguridad de Android efectúa una correlación entre el hecho de que una app se instale y que poco después el dispositivo se vuelva un DOI (es decir, deje de conectarse a Verify Apps). Si existe esa correlación es probable que la app en cuestión dañe el dispositivo.

Teniendo en cuenta estos factores, se centran entonces en lo que llaman la "retención". Un dispositivo se considera retenido si continúa realizando comprobaciones periódicas contra Verify Apps de aplicaciones después de descargar una determinada aplicación. Si no lo hace, se considera potencialmente muerto o inseguro (DOI). La tasa de retención de una aplicación es el porcentaje de todos los dispositivos retenidos que descargaron la aplicación en un día determinado. Debido a que la retención es un fuerte indicador de la salud del dispositivo, Google trata de maximizar la tasa de retención del ecosistema Android.

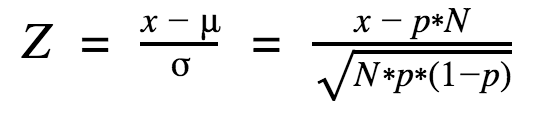

Con el parámetro anterior utilizan un evaluador de aplicaciones DOI, que asume que todas las aplicaciones deben tener una tasa de retención de dispositivos similar. Si la tasa de retención de una aplicación es un par de desviaciones estándar inferior a la media, el marcador del DOI la señala como sospechosa. Una forma común de calcular el número de desviaciones estándar de la media es lo que se denomina puntuación Z. La ecuación para la puntuación Z es la siguiente:

Siendo:

- N = el número de dispositivos que descargaron la aplicación.

X = el número de dispositivos retenidos que descargaron la aplicación.

P = la probabilidad de que un dispositivo que se descargue cualquier aplicación siga "retenido".

En este contexto, a la puntuación Z de la tasa de retención de una aplicación se le denomina "puntuación DOI". La puntuación DOI indica que una aplicación tiene una tasa de retención baja estadísticamente significativa si la puntuación Z es mucho menor que -3,7. Esto significa que si la hipótesis nula es verdadera, hay mucho menos de un 0,01% de probabilidad de que la magnitud de la puntuación Z sea tan alta. En este caso, la hipótesis nula indica que la aplicación ha sido correlacionada accidentalmente con una menor tasa de retención, aunque no haga nada realmente para ello.

Esto permite que las aplicaciones "extremas" (es decir, con baja tasa de retención y un alto número de descargas) se muevan de manera natural hacia la parte superior de la lista DOI. A partir de ahí, combinan la puntuación DOI con otras informaciones para determinar si finalmente clasifican la aplicación como PHA. Luego usan Verify apps para eliminar las instalaciones existentes e impedir futuras instalaciones de la aplicación maliciosa.

Los resultados en el mundo real

Entre otras cosas, el uso de la puntuación DOI en el mundo real sirvió para clasificar multitud de aplicaciones maliciosas dentro de tres familias de malware conocidas: Hummingbad, Ghost Push y Gooligan. A pesar de que se comportan de manera muy diferente, la puntuación DOI identificó más de 25.000 aplicaciones dentro de estas tres familias de malware, ya que todas pueden degradar la experiencia de Android hasta tal punto que una cantidad importante de los usuarios hacen un "reset a fábrica" o incluso llegan a dejar de usar el dispositivo.

Este enfoque proporciona a Google otra perspectiva para descubrir PHAs y bloquearlas antes de que se extiendan entre muchos usuarios. Sin el evaluador DOI, muchas de estas aplicaciones habrían escapado al escrutinio que se hace de forma manual.

El clasificador DOI y todo el trabajo anti-malware que Google hace con Android es tan solo una de las múltiples capas de protección para los usuarios y los desarrolladores de la plataforma.

Para obtener una visión general de los esfuerzos que hace Google en seguridad y transparencia de Android, echa un vistazo a la página de seguridad de Android.

Nota: Este artículo es una adaptación del original del equipo de seguridad de Google.

Fecha de publicación: